A LockerGoga célja a kritikus infrastruktúrák megtámadása világszerte az erőfeszítéseknek a Ransomware Trio részeként történő egyesítésével

Table of Contents

A nyomozók szerint a LockerGoga, a MegaCortex és a Ryuk ransomware szoftvereket alkalmaznak támadásokban, amelyek kritikus infrastruktúrákat céloznak szerte a világon.

A Ransomware komoly káoszt okozott a vállalkozásokban a világ minden tájáról. A vállalatok attól tartanak, hogy adatbázisukat pusztítják el a növekvő ransomware támadások, amelyek egyre több kulcsfontosságú iparágra irányulnak.

A holland kormány figyelmeztet három félelmetes Ransomware-ről

A Holland Nemzeti Kiberbiztonsági Központ jelentése szerint világszerte legalább 1800 vállalkozást érint a ransomware. A jelentés három, fájltitkosító malware darabot is kiemel, amelyek felelősek a tömeges fertőzésért. Ezek a LockerGoga, a MegaCortex és a Ryuk ransomware. A nyomozók szerint ez a három ransomware fenyegetés ugyanazt a digitális infrastruktúrát használja, és "a ransomware általános formáinak" tekinthető.

Befolyásolt kritikus infrastruktúrák

Noha az NCSC szerint a rosszindulatú programok áldozatai 1800 körül voltak, a megcélzott vállalatok tényleges száma sokkal nagyobb lehet . Az érintett szervezetek neve még ismeretlen maradt, a nyomozók azonban kijelentették, hogy a ransomware támadások a kritikus infrastruktúrák ellen szerte a világon voltak.

Az NCSC bizonyítékokat talált arra vonatkozóan, hogy a Ryukot a kormány, az oktatás és az egészségügyi intézmények elleni ransomware támadások során használták fel. Az egyik hatalmas áldozata a spanyol multinacionális Prosegur cég. Az elleni támadás mind a belső, mind a külső rendszereket elszigeteltené tette, és megszakította az ügyfelekkel folytatott kommunikációt.

A MegaCortex ismert a vállalati hálózatok célzásáról. A ransomware titkosítja a fájlokat, megváltoztatja a felhasználó jelszavát, és azzal fenyeget, hogy közzéteszi az áldozat fájljait, ha nem fizetik meg a váltságdíjat. Az egyik rosszindulatú program áldozata Sophos volt, aki arról számolt be, hogy hálózatukon lévő Emotet vagy Qakbot trójaiak megfertőződtek a MegaCortex segítségével.

Ugyanakkor a LockerGoga ransomware-t számos rosszindulatú program támadásakor használták a kritikus infrastruktúrák ellen, mint például a franciaországi Altran Technologies, az USA-ban a Hexion és Momentive vegyipari társaságok és a norvégiai Norsk Hydro, kényszerítve a kézi műveletekre való váltást.

A Ransomware Trio a Célzott Támadásokon keresztül kerül telepítésre

A LockerGoga ismert, hogy része a magas szintű fertőzéseknek, amelyek kifejezetten a nagyvállalatokat célozzák meg. A támadásokért felelős csoportokat Oroszországból kijönnek, ahol az infrastruktúrát más csoportoktól bérbe adják. Ezen túlmenően az infrastruktúrához kapcsolódó csoportok lehetővé teszik a nagyvállalatok megcélozását és a LockerGoga-val való fertőzést.

A számítógépes szakértők kiderítették, hogy a támadások nagy részét "hivatásos bűnszervezet" hajtotta végre meglehetősen szervezett módon. Míg az egyik csoport a penetrációs erőfeszítésekkel foglalkozott, egy másik a rosszindulatú programok telepítésével foglalkozott. A TrickBot és az Emotet rosszindulatú fenyegetések variációinak felhasználásával a kiszolgáltatott rendszerek megfertőződhetnek a LockerGogával, ami azt eredményezi, hogy hasznos teherét egy hátsó ajtóban dobja le. A LockerGoga hasznos terhelését a rendszerfelügyeleti eszköz átnevezett verzióján keresztül lehet végrehajtani. A LockerGoga kezdeti terjedése általában a fertőzött terminálokon keresztül történik a hálózat többi csatlakoztatott rendszerére.

A MegaCortex ransomware elemző kutatói szerint a hackerek először hozzáfértek a hálózathoz, majd veszélyeztetik a Windows tartományvezérlőt. A tartományvezérlő veszélyeztetése után a bűnözők telepítik a Cobalt Strike-t, hogy egy fordított héjat nyissanak vissza nekik.

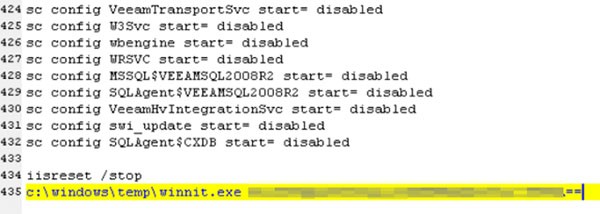

A hálózathoz való teljes hozzáférés megszerzése után a hackerek a PsExec programot használják a kötegelt fájl és a winnit.exe nevű ransomware elterjesztésére a többi számítógépre, amint az az 1. ábrán látható. Ezután a kötegelt fájl végrehajtásra kerül, és az összes munkaállomás azonnal titkosítva lesz.

1. ábra: Kötegelt fájl - Forrás: Bleepstatic.com

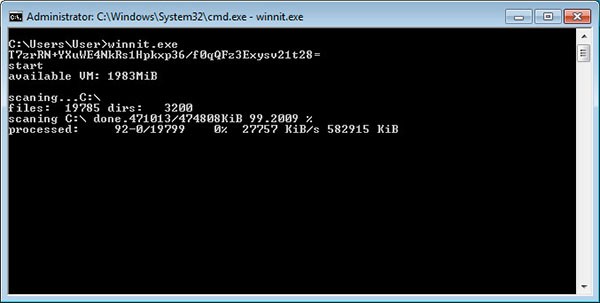

A winnit.exe futtatható program elindítása után egy adott base64 kódolt karakterláncot kell biztosítani, hogy a MegaCortex kibonthassa és beinjektáljon egy DLL-t a memóriába. Amikor a ransomware egy fájlt titkosít, akkor a .megac0rtx kiterjesztést csatolja a nevéhez és egy MEGA-G8 = fájljelölőt, amint az az alábbi 2. ábrán látható.

A kutatók szerint a MegaCortex-et élő hackerek figyelésére fejlesztették ki, majd a végrehajtás befejezése után tisztították meg, hasonlóan a LockerGoga által alkalmazott módszerekhez.

2. ábra. A MegaCortex fájl titkosítása - Forrás: Bleepstatic.com

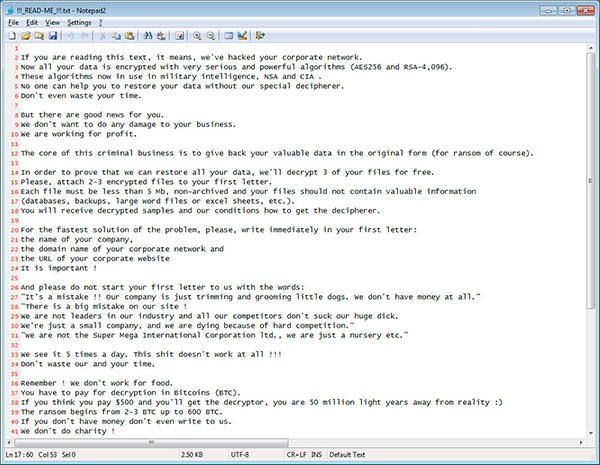

A MegaCortex váltságdíját "!!! _ READ-ME _ !!!. Txt" -nek hívják, és az áldozat asztalára menti. Ez tartalmazza a támadók e-maileit és a fizetési utasításokat. A váltságdíjak általában 2-3 bitcointól 600 BTC-ig terjednek, amint az az alábbi 3. ábrán látható.

3. ábra. MegaCortex Ransom Megjegyzés - Forrás: Bleepstatic.com

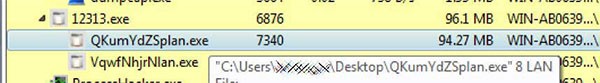

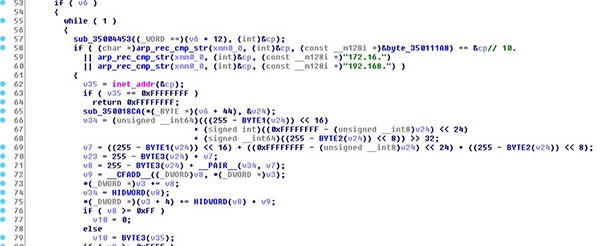

A Ryuk ransomware elemzése után a biztonsági szakértők kijelentették, hogy a Wake-on-Lan funkciót (olyan hardver funkciót, amely lehetővé teszi egy kikapcsolt eszköz felébresztését vagy bekapcsolását egy speciális hálózati csomag küldésével) fordítani kompromittált hálózaton lévő kikapcsolt készülékeken, hogy nagyobb sikerrel titkosítsák őket. Amint a Ryuk végrehajtásra kerül, az alfolyamatokat hoz létre a '8 LAN' argumentummal, amint az az alábbi 4. ábrán látható.

4. ábra: Spawnolási alfolyamatok a '8 LAN' érveléssel - Forrás: Bleepstatic.com

Ezután a ransomware átvizsgálja az eszköz ARP tábláját, és ellenőrzi, hogy a bejegyzések a "10.", "172.16." És "192.168" magánhálózati alhálózatának részét képezik-e, az 5. ábra szerint. Az egyik szempont, amelyet figyelembe kell venni, az a tény, hogy a LockerGoga képes a kiadott parancssort áthelyezni egy TEMP mappába, és átnevezni magát az észlelés lényegi elkerülése érdekében. A LockerGoga's olyan gyermekfolyamatokkal is rendelkezik, amelyek feladata az adatok titkosítása, ezt a módszert más ransomware fenyegetések fogadták el.

5. ábra. Magánhálózat ellenőrzése - Forrás: Bleepstatic.com

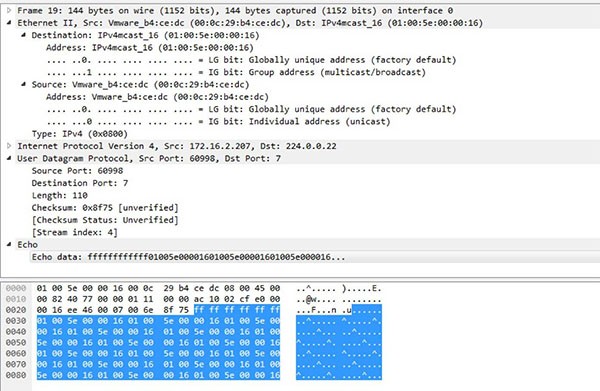

Ha az ARP bejegyzés az egyik ilyen hálózat része, akkor a Ryuk ransomware Wake-on-Lan (WoL) csomagot küld az eszköz MAC-címére, hogy bekapcsolja. A WoL kérés „mágikus csomag” formájában érkezik, amely tartalmazza az „FF FF FF FF FF FF FF FF FF FF” -et, amint az az alábbi 6. ábrán látható.

6. ábra: Ryuk Ransomware WoL csomag küldése - Forrás: Bleepstatic.com

Abban az esetben, ha a WoL kérés sikeres volt, Ryuk megkísérli felszerelni a távoli eszköz C $ adminisztratív megosztását. Amint a megosztás beillesztésre kerül, a távoli számítógép meghajtója is titkosítva lesz.

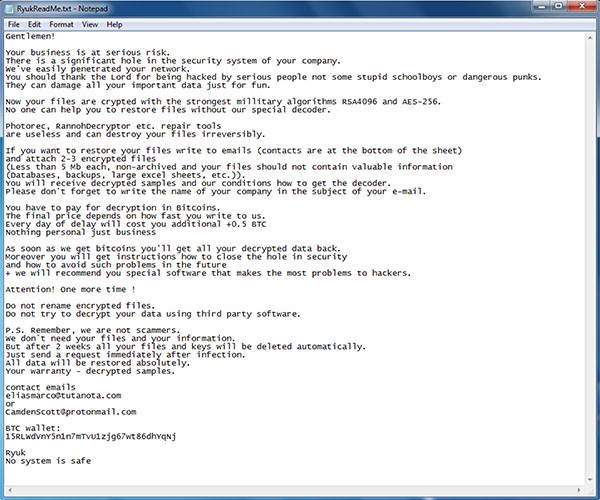

A Ryuk ransomware-hez kapcsolódó e-mail címek az eliasmarco@tutanota.com és a CamdenScott@protonmail.com, amelyek szerepelnek a váltságdíj-jegyzetben, amint az az alábbi 7. ábrán látható.

7. ábra: Ryuk Ransom Megjegyzés - Forrás: Zdnet.com

A LockerGoga-t, amelyet gyakorlatilag ugyanaz a hackerek használtak fel, 2019. januárjában fedezték fel először, amikor a ransomware elütötte a francia Altran Technologies cég rendszereit. E támadás miatt a vállalat hálózatát azonnal le kellett állítani.

A számítógépes szakértők szerint a LockerGoga ransomware általában a DOC, DOT, WBK, DOCX, DOTX, DOCB, XLM, XLSX, XLTX, XLSB, XLW, PPT, POT, PPS, PPTX, POTX, PPSX, SLDX és PDF fájlokat célozza. Ha azonban a rosszindulatú szoftvert a '-w' parancssori argumentummal indítják el, akkor az minden fájltípust megtámad.

További támogatott kapcsolók: '-k' és '-m' az alap 64-es kódoláshoz és a váltságdíjhoz tartozó e-mail címek biztosításához.

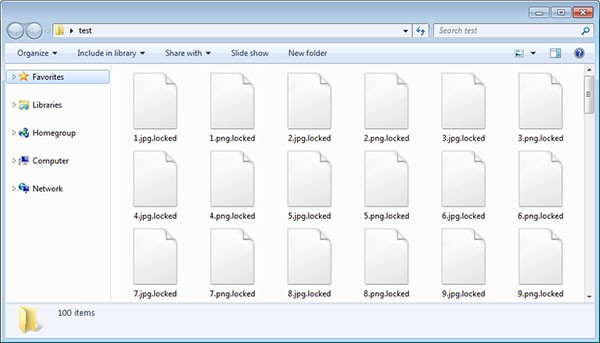

A célzott fájlok titkosítása után a LockerGoga hozzáfűzi hozzájuk a .locked kiterjesztést. Ez azt jelenti, hogy a test.jpg nevû fájlt elõször titkosítják, majd átnevezik a test.jpg.lock néven, amint az az alábbi 8. ábrán látható.

8. ábra. LockerGoga titkosított fájlok - Forrás: Bleepstatic.com

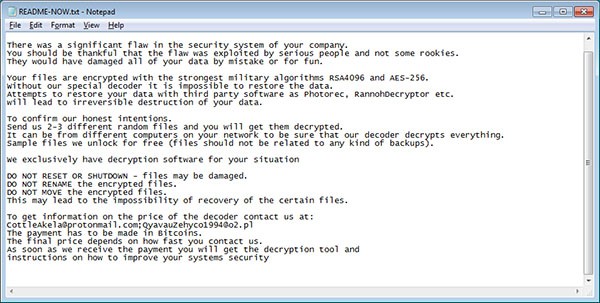

Amikor a ransomware titkosítja a fájlokat a számítógépen, akkor egy README-NOW.txt nevű váltságdíjjegyet dob le az asztalon, amely tartalmazza a fizetési utasítások e-mail címeit a visszafejtési kulcs cseréjéhez, az alábbi 9. ábra szerint.

9. ábra. LockerGoga Ransom Megjegyzés - Forrás: Bleepstatic.com

Érdekes tény a LockerGoga ransomware-ről, hogy érvényes tanúsítvánnyal rendelkezik, amely növeli annak valószínűségét, hogy az áldozat számítógépén gyanú merül fel. Ha azonban figyelmet fordít a tanúsítvány engedélyezését kérő Windows figyelmeztető jelzésre, észreveszi, hogy valami nincs rendben, mert a Windows Services gazdafolyamatára vonatkozik, és az aláírás a MIKL Limited (egy Egyesült Királyságban bejegyzett informatikai tanácsadó cég) 2014. december 17-én), az alábbi 10. ábra szerint.

10. ábra. LockerGoga tanúsítvány - Forrás: Bleepstatic.com

A kutatók szerint a LockerGoga ransomware eddig ismert fájlmintái „dolgozó” és „munkavállaló32”, és a ransomware elindít egy folyamatot, amelynek neve hasonló a Microsoft által használt Windows-szolgáltatásokhoz, például „svch0st” vagy „ svchub.

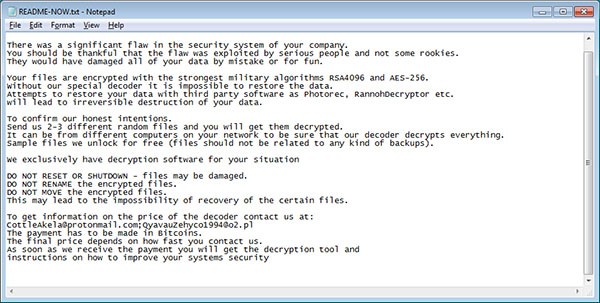

A LockerGoga ransomware-hez kapcsolódó e-mail címek a CottleAkela@protonmail.com és a QyavauZehyco1994@o2.pl, amelyek szerepelnek a váltságdíj-jegyzetben, az alábbi 11. ábra szerint.

11. ábra. LockerGoga Ransom Megjegyzés - Forrás: Bleepstatic.com

A Ransomware támadásai tovább növekednek

Az a tény, hogy három rosszindulatú program elegendő volt a nagyvállalatok működésének leállításához, több mint zavaró. A biztonsági szakértők szerint a ransomware támadások sikere még inkább elhatározza a támadók céljainak elérését, miközben a megcélzott vállalkozások folyamatosan növekednek.

A ransomware terjesztése a vállalati áldozatokra egyáltalán nem a behatolás legrosszabb része. Bizonyos esetekben a fájl titkosítást az adatok kiszűrése előzi meg, amelyet más hackereknek eladhatnak, vagy szabotázs cselekmények elkövetésére használhatnak. Tehát mindaddig, amíg az áldozatok megfizetik a váltságdíjat, a támadások folytatódnak, és a vállalatoknak csak az kell maradniuk az online biztonság fokozásában - figyelmeztetnek a kiberszakértők.