LockerGoga har som mål å angripe kritisk infrastruktur over hele verden ved å delta i innsatsen som en del av en Ransomware-trio

Table of Contents

Etterforskerne sier at LockerGoga, MegaCortex og Ryuk ransomware brukes i angrep, og er rettet mot kritisk infrastruktur over hele verden.

Ransomware har skapt alvorlig kaos i virksomheter over hele verden. Bedrifter frykter at databasene deres vil bli ødelagt av de økende ransomware-angrepene, og vil rette seg mot flere og flere nøkkelindustrier.

Den nederlandske regjeringen advarer om tre fryktelige Ransomware

En rapport fra National Cyber Security Center i Nederland uttaler at minst 1800 virksomheter over hele verden er berørt av ransomware. Rapporten belyser også tre filkrypterende malware-stykker som er ansvarlig for den massive infeksjonen. Disse er LockerGoga, MegaCortex og Ryuk ransomware. I følge etterforskerne bruker disse tre ransomware-truslene den samme digitale infrastrukturen og anses som "vanlige former for ransomware."

Kritiske infrastrukturer påvirket

Selv om NCSC sa at skadelidteoffer var rundt 1 800, kan det faktiske antallet målrettede selskaper være mye høyere . Navnene på de berørte organisasjonene forble ukjente, men etterforskerne uttalte at ransomware-angrepene var mot kritisk infrastruktur over hele verden.

NCSC fant bevis som tyder på at Ryuk har blitt brukt i ransomware-angrep mot myndigheter, utdanning og helseinstitusjoner . Et av dets store ofre er det spanske multinasjonale selskapet Prosegur. Angrepet mot det resulterte i å isolere både interne og eksterne systemer, og avslutte kommunikasjonen med kundene.

MegaCortex er kjent for å målrette mot bedriftsnettverk. Ransomware krypterer filer, endrer brukerens passord og truer med å publisere offerets filer hvis de ikke betaler løsepenger. Et av skadelig skadelidende, var Sophos, som rapporterte at Emotet- eller Qakbot-trojanerne på nettverkene deres var infisert med MegaCortex.

Samtidig har LockerGoga ransomware blitt brukt i flere malware-angrep mot kritisk infrastruktur, for eksempel Altran Technologies i Frankrike, kjemiselskapene Hexion og Momentive i USA, og Norsk Hydro i Norge, og tvinger en overgang til manuell drift.

Ransomware-trioen installeres via målrettede angrep

LockerGoga har kjent å være en del av en bølge av høyprofilerte infeksjoner som spesifikt retter seg mot store selskaper. Gruppen som er ansvarlig for angrepene, er identifisert som de som kommer ut av Russland der infrastrukturen leies ut fra andre grupper. Videre tillater gruppene tilknyttet infrastrukturen målretting mot store selskaper og smitter dem med LockerGoga.

Cybereksperter avslørte at de fleste angrepene ble utført av "en profesjonell kriminell organisasjon" på en ganske organisert måte. Mens en av gruppene hadde å gjøre med penetrasjonsinnsatsen, distribuerte en annen skadelig programvare. Ved å bruke varianter av TrickBot- og Emotet-trusler mot skadelig programvare, kan sårbare systemer bli infisert med LockerGoga som fører til at den slipper nyttelasten gjennom en bakdør. De nyttelastene til LockerGoga kan utføres gjennom en omdøpt versjon av et systemadministrasjonsverktøy. Den første spredningen av LockerGoga foregår ofte gjennom infiserte terminaler til andre tilkoblede systemer i et nettverk.

I følge forskerne som analyserte MegaCortex ransomware, fikk hackere tilgang til et nettverk først og kompromitterte deretter Windows-domenekontrolleren. Etter å ha kompromittert domenekontrolleren, ville de kriminelle installere Cobalt Strike for å åpne et omvendt skall tilbake til dem.

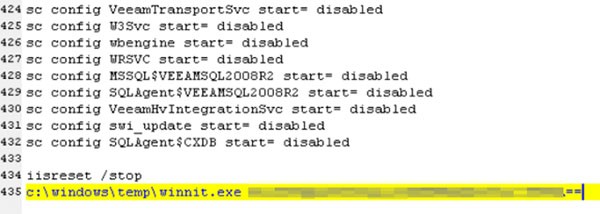

Etter å ha fått full tilgang til nettverket, ville hackere bruke PsExec til å spre en batch-fil og ransomware kalt winnit.exe til resten av datamaskinene, som vist i figur 1 nedenfor. Deretter ble batch-filen utført, og alle arbeidsstasjoner vil umiddelbart bli kryptert.

Figur 1. Batchfil - Kilde: Bleepstatic.com

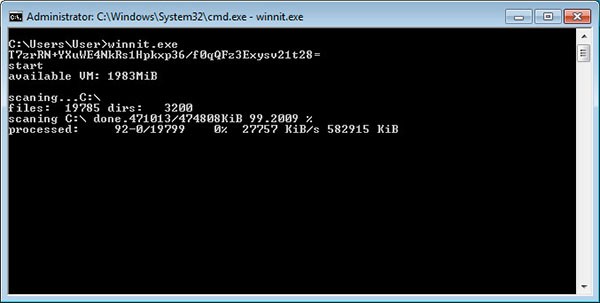

Når kjøringen av winnit.exe er lansert, bør en bestemt base64-kodet streng leveres slik at MegaCortex kan trekke ut og injisere en DLL i minnet. Når ransomware krypterer en fil, vil den legge til .megac0rtx-utvidelsen til navnet og en MEGA-G8 = filmarkør, som vist i figur 2 nedenfor.

I følge forskerne ble MegaCortex utviklet for å overvåkes av en live hacker og deretter ryddes opp etter at henrettelsen er fullført, på lik linje med metodene som ble brukt av LockerGoga.

Figur 2. MegaCortex filkryptering - Kilde: Bleepstatic.com

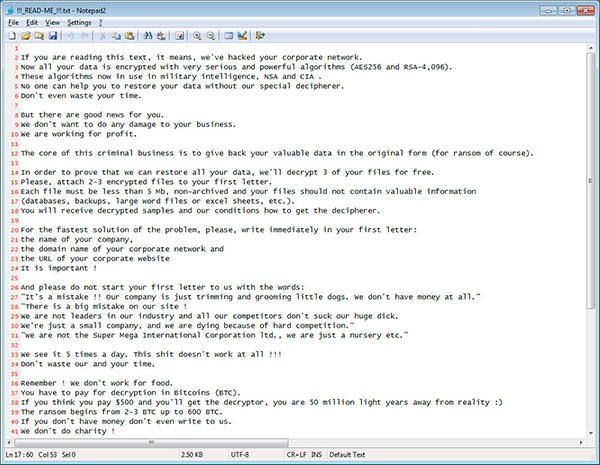

Innløsningsnotatet fra MegaCortex kalles "!!! _ LES-ME _ !!!. Txt" og den lagres på offerets skrivebord. Den inneholder e-poster fra angriperne og betalingsinstruksjoner. Løsemengdene varierer vanligvis fra 2-3 bitcoins til 600 BTC, som vist i figur 3 nedenfor.

Figur 3. MegaCortex løsepenger Merk - Kilde: Bleepstatic.com

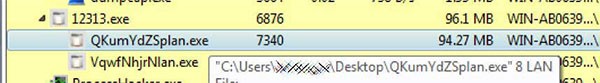

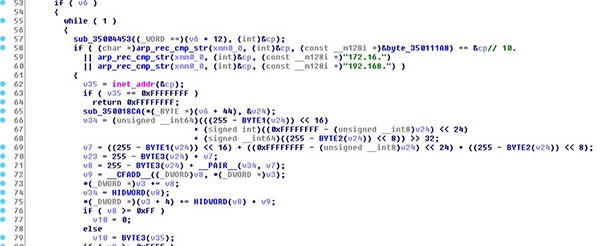

Etter å ha analysert Ryuk ransomware, uttalte sikkerhetsekspertene at den bruker funksjonen Wake-on-Lan (en maskinvarefunksjon som gjør at en enhet kan bli vekket eller slått på ved å sende en spesiell nettverkspakke til den) for å slå på slått av enheter på et kompromittert nettverk for å få større suksess med å kryptere dem. Når Ryuk er henrettet, vil den gyte underprosesser med argumentet '8 LAN', som vist i figur 4 nedenfor.

Figur 4. Gytende delprosesser med argumentet '8 LAN' - Kilde: Bleepstatic.com

Deretter vil ransomware skanne enhetens ARP-tabell og sjekke om oppføringene er en del av de private IP-adresse-undernettene til "10.", "172.16." Og "192.168", som vist i figur 5 nedenfor. Et aspekt å også merke seg er det faktum at LockerGoga er i stand til å flytte ut kommandolinjen til en TEMP-mappe og gi nytt navn til seg selv for å unngå detektering i det vesentlige. LockerGoga's har også barneprosesser som har til oppgave å kryptere data, som er en metode som andre ransomware-trusler har tatt i bruk.

Figur 5. Sjekk etter privat nettverk - Kilde: Bleepstatic.com

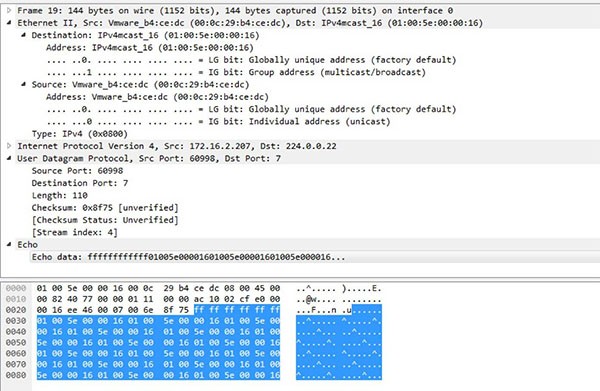

I tilfelle ARP-oppføringen er en del av et av disse nettverkene, vil Ryuk ransomware sende en Wake-on-Lan (WoL) -pakke til enhetens MAC-adresse for å få den til å slå seg opp. WoL-forespørselen kommer i form av en 'magisk pakke' som inneholder 'FF FF FF FF FF FF FF FF FF FF', som vist i figur 6 nedenfor.

Figur 6. Ryuk Ransomware Sende en WoL-pakke - Kilde: Bleepstatic.com

I tilfelle WoL-forespørselen var vellykket, vil Ryuk forsøke å montere den eksterne enhetens C $ administrative andel. Når delingen er montert, vil den eksterne datamaskinens stasjon også bli kryptert.

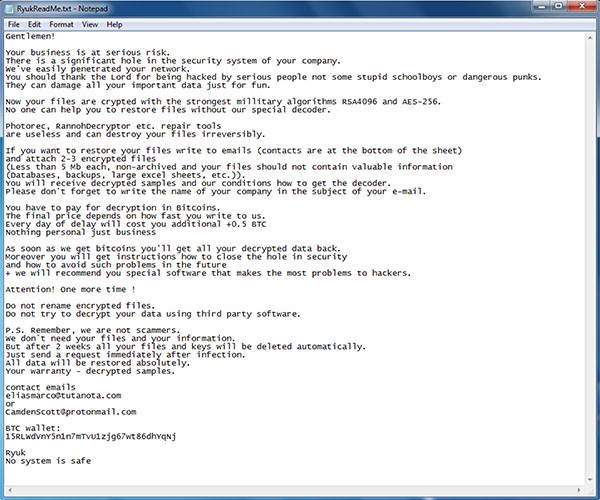

De tilknyttede e-postadressene med Ryuk ransomware er eliasmarco@tutanota.com og CamdenScott@protonmail.com, inkludert i løsepengene, som vist i figur 7 nedenfor.

Figur 7. Ryuk Ransom Note - Kilde: Zdnet.com

LockerGoga, som har blitt utnyttet av så godt som den samme gruppen av hackere, ble først oppdaget i januar 2019 da ransomware traff systemene til det franske selskapet Altran Technologies. På grunn av dette angrepet måtte selskapets nettverk legges ned umiddelbart.

I følge cyberekspertene er LockerGoga ransomware vanligvis rettet mot DOC, DOT, WBK, DOCX, DOTX, DOCB, XLM, XLSX, XLTX, XLSB, XLW, PPT, POT, PPS, PPTX, POTX, PPSX, SLDX og PDF-filer. Imidlertid, hvis skadelig programvare blir lansert med '-w' kommandolinjeargumentet, vil den angripe alle filtyper.

Andre brytere som støttes er '-k' og '-m' for base 64-koding og for å oppgi e-postadressene som er inkludert i løseposten.

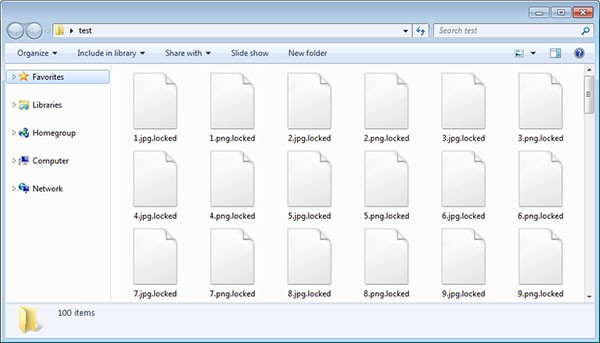

Etter å ha kryptert de målrettede filene, vil LockerGoga legge den .låste utvidelsen til dem. Dette betyr at en fil som heter test.jpg først blir kryptert og deretter gitt nytt navn til test.jpg.låst, som vist i figur 8 nedenfor.

Figur 8. LockerGoga-krypterte filer - Kilde: Bleepstatic.com

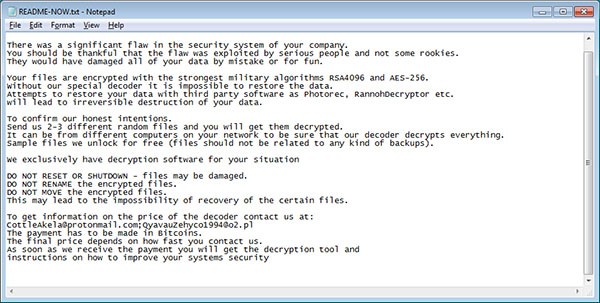

Når ransomware krypterer filene på datamaskinen, vil den slippe en løsepenge merknad kalt README-NOW.txt på skrivebordet, som inkluderer e-postadresser for betalingsinstruksjoner i bytte mot en dekrypteringsnøkkel, som vist i figur 9 nedenfor.

Figur 9. LockerGoga løsepenger Merk - Kilde: Bleepstatic.com

Et interessant faktum om LockerGoga ransomware er at den bruker et gyldig sertifikat som øker sjansene for at det blir distribuert på offerets datamaskin uten å reise mistanke. Imidlertid, hvis du tar hensyn til Windows-varselet som ber om godkjenning av sertifikatet, vil du legge merke til at noe er galt fordi det er for en vertsprosess for Windows Services og signaturen er fra MIKL Limited (et IT-konsulentfirma innlemmet i Storbritannia 17. desember 2014), som vist i figur 10 nedenfor.

Figur 10. LockerGoga Certificate - Kilde: Bleepstatic.com

I følge forskerne er de kjente filprøvene for LockerGoga ransomware så langt, 'arbeider' og 'arbeider32', og ransomware starter en prosess med et navn som ligner det Microsoft bruker for Windows-tjenestene sine, for eksempel 'svch0st' eller ' svchub.

De tilknyttede e-postadressene med LockerGoga ransomware er CottleAkela@protonmail.com og QyavauZehyco1994@o2.pl, inkludert i løsepenger, som vist i figur 11 nedenfor.

Figur 11. LockerGoga løsepenger Merk - Kilde: Bleepstatic.com

Ransomware-angrep fortsetter å øke

At tre malware-stykker var nok til å stenge store selskapers virksomhet er mer enn forstyrrende. Ifølge sikkerhetsekspertene gjør suksessen til ransomware-angrep angriperne enda mer fast bestemt på å oppnå sine mål, mens de målrettede virksomhetene stadig øker.

Å spre løsepenger på bedriftsofre er langt fra den verste delen av en inntrenging. I noen tilfeller går filkryptering foran med datautfiltrering, som kan selges til andre hackere eller brukes til å begå sabotasje. Så så lenge ofrene betaler løsepenger, vil angrepene fortsette, og det eneste som er igjen for selskapene er å øke deres online sikkerhet, advarer cybereksperter.