LockerGoga syftar till att attackera kritiska infrastrukturer över hela världen genom att ansluta sig till en del av en Ransomware-trio

Table of Contents

Utredare säger att LockerGoga, MegaCortex och Ryuk ransomware används i attacker och riktar sig till kritisk infrastruktur över hela världen.

Ransomware har orsakat allvarligt kaos i företag över hela världen. Företagen är rädda för att deras databaser kommer att bli förstörda av de ökande ransomware-attackerna och inrikta sig på fler och fler viktiga branscher.

Holländska regeringen varnar för tre fruktansvärda Ransomware

I en rapport från National Cyber Security Center i Nederländerna anges att minst 1 800 företag världen över påverkas av ransomware. Rapporten belyser också tre filkrypterande skadliga program som är ansvariga för den stora infektionen. Dessa är LockerGoga, MegaCortex och Ryuk ransomware. Enligt utredarna använder dessa tre ransomware-hot samma digitala infrastruktur och betraktas som "vanliga former av ransomware."

Kritiska infrastrukturer påverkade

Även om NCSC sade att skadelidningsoffer var cirka 1 800, kan det faktiska antalet riktade företag vara mycket högre . Namnen på de drabbade organisationerna förblev okända, men utredarna uppgav att ransomware-attackerna var mot kritisk infrastruktur över hela världen.

NCSC hittade bevis på att Ryuk har använts i ransomware-attacker mot myndigheter, utbildning och sjukvårdsinstitutioner . Ett av dess enorma offer är det spanska multinationella företaget Prosegur. Attacken mot den resulterade i att både interna och externa system isolerades, kommunikationen med sina kunder stängdes av.

MegaCortex är känd för att rikta in sig på företagens nätverk. Ransomware krypterar filer, ändrar användarens lösenord och hotar att publicera offrets filer om de inte betalar lösen. Ett av skadevågsofferet var Sophos, som rapporterade att Emotet- eller Qakbot-trojanerna på deras nätverk var infekterade med MegaCortex.

Samtidigt har LockerGoga ransomware använts i flera skadliga attacker mot skadlig infrastruktur, till exempel Altran Technologies i Frankrike, kemikalieföretagen Hexion och Momentive i USA och Norsk Hydro i Norge, vilket tvingar en övergång till manuell drift.

Ransomware-trioen installeras via riktade attacker

LockerGoga har känt för att vara en del av en våg av högprofilerade infektioner som specifikt riktar sig till stora företag. Den grupp som ansvarar för attackerna har identifierats som de som kommer ut från Ryssland där infrastrukturen hyrs från andra grupper. Dessutom tillåter de grupper som är kopplade till infrastrukturen riktning mot stora företag och smittar dem med LockerGoga.

Cyberexperter avslöjade att de flesta av attackerna genomfördes av "en professionell kriminell organisation" på ett ganska organiserat sätt. Medan en av grupperna hade att göra med penetrationsinsatserna, distribuerade en annan skadlig programvara. Genom att använda varianter av TrickBot- och Emotet-skadliga hot kan sårbara system infekteras med LockerGoga vilket leder till att det tappar sin nyttolast genom en bakdörr. De nyttolasten för LockerGoga kan köras genom en ny namnändrad version av ett systemadministrationsverktyg. Den initiala spridningen av LockerGoga sker vanligtvis via infekterade terminaler till andra anslutna system i ett nätverk.

Enligt forskarna som analyserade MegaCortex ransomware fick hackare först åtkomst till ett nätverk och komprometterade sedan Windows-domänkontrollern. Efter att ha komprometterat domänkontrollanten installerade brottslingarna Cobalt Strike för att öppna ett omvänd skal till dem.

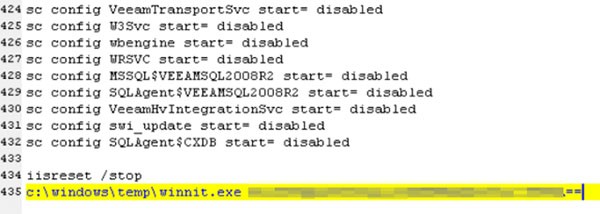

Efter att ha fått full tillgång till nätverket, skulle hackare använda PsExec för att sprida en batchfil och ransomware som kallas winnit.exe till resten av datorerna, som visas i figur 1 nedan. Sedan körs batchfilen och alla arbetsstationer skulle omedelbart krypteras.

Bild 1. Batchfil - Källa: Bleepstatic.com

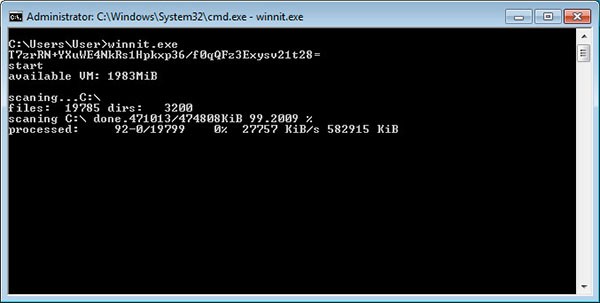

När den exekverade winnit.exe har startats bör en speciell kodad bas64-sträng tillhandahållas så att MegaCortex kan extrahera och injicera en DLL i minnet. När ransomware krypterar en fil lägger den .megac0rtx-förlängningen till dess namn och en MEGA-G8 = filmarkör, som visas i figur 2 nedan.

Enligt forskarna utvecklades MegaCortex för att övervakas av en live hacker och sedan rensas upp efter avslutningen, liknande de metoder som används av LockerGoga.

Bild 2. MegaCortex-filkryptering - Källa: Bleepstatic.com

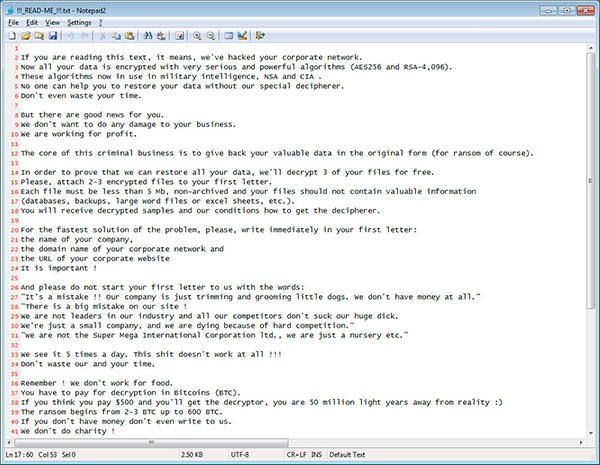

Ransom-anteckningen från MegaCortex kallas "!!! _ LÄS MIG !!!" txt "och den sparas på offerets skrivbord. Den innehåller e-postmeddelanden från angriparna och betalningsinstruktioner. Lösenmängderna sträcker sig vanligtvis från 2-3 bitcoins till 600 BTC, såsom visas i figur 3 nedan.

Bild 3. Obs! MegaCortex lösning - Källa: Bleepstatic.com

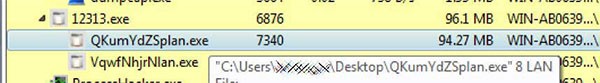

Efter att ha analyserat Ryuk ransomware uppgav säkerhetsexperterna att den använder funktionen Wake-on-Lan (en hårdvarufunktion som gör att en enhet kan väckas upp eller slå på den genom att skicka ett speciellt nätverkspaket till det) för att slå på avstängda enheter i ett komprometterat nätverk för att få större framgång med att kryptera dem. När Ryuk har körts kommer det att dela upp delprocesser med argumentet '8 LAN', som visas i figur 4 nedan.

Bild 4. Underprocesser med leka med argumentet '8 LAN' - Källa: Bleepstatic.com

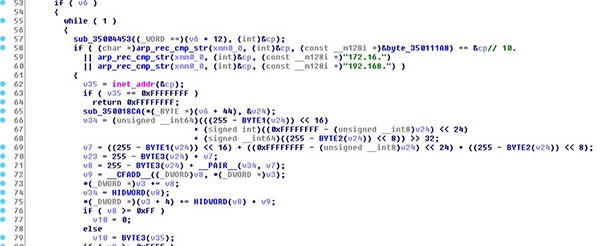

Därefter kommer ransomware att skanna enhetens ARP-tabell och kontrollera om posten är en del av de privata IP-adressundernätterna i "10.", "172.16." Och "192.168", som visas i figur 5 nedan. En aspekt att också notera är det faktum att LockerGoga kan flytta kommandoradens frågor till en TEMP-mapp och byta namn på sig själv för att undvika detektering väsentligen. LockerGoga's har också barnprocesser som har till uppgift att kryptera data, vilket är en metod som andra ransomware-hot har använt.

Bild 5. Kontrollera för privat nätverk - Källa: Bleepstatic.com

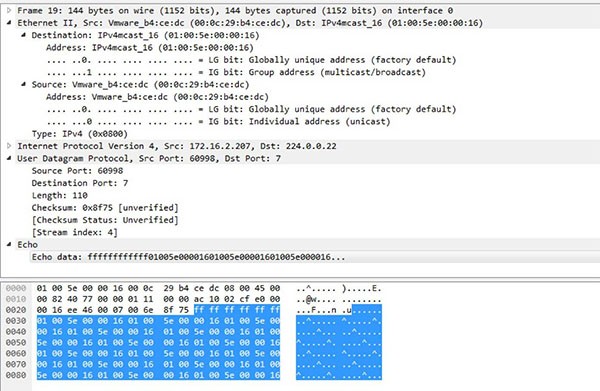

Om ARP-posten är en del av något av dessa nätverk, skickar Ryuk ransomware ett Wake-on-Lan-paket (WoL) till enhetens MAC-adress för att få det uppstartat. WoL-begäran kommer i form av ett "magipaket" som innehåller "FF FF FF FF FF FF FF FF FF FF", som visas i figur 6 nedan.

Bild 6. Ryuk Ransomware Skicka ett WoL-paket - Källa: Bleepstatic.com

Om WoL-begäran lyckades, kommer Ryuk att försöka montera fjärr enhetens administrativa del av C $. När delningen är monterad krypteras även fjärrdatorns enhet.

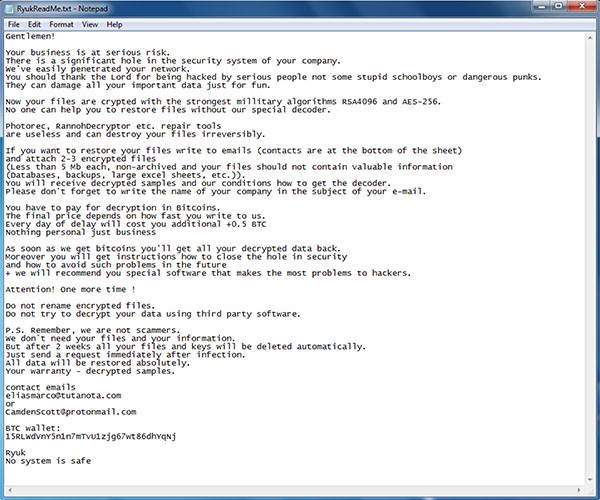

De tillhörande e-postadresserna med Ryuk ransomware är eliasmarco@tutanota.com och CamdenScott@protonmail.com, som ingår i lösningsmeddelandet, som visas i figur 7 nedan.

Bild 7. Ryuk Ransom Obs - Källa: Zdnet.com

LockerGoga, som har utnyttjats av praktiskt taget samma grupp hackare, upptäcktes först i januari 2019 när ransomware drabbade systemen i det franska företaget Altran Technologies. På grund av denna attack måste företagets nätverk stängas omedelbart.

Enligt cyberexperter riktar LockerGoga ransomware vanligtvis till DOC, DOT, WBK, DOCX, DOTX, DOCB, XLM, XLSX, XLTX, XLSB, XLW, PPT, POT, PPS, PPTX, POTX, PPSX, SLDX och PDF-filer. Men om skadlig programvara startas med kommandoradsargumentet '-w', kommer den att attackera alla filtyper.

Andra omkopplare som stöds är '-k' och '-m' för bas 64-kodning och för att tillhandahålla e-postadresserna som ingår i lösningsmeddelandet.

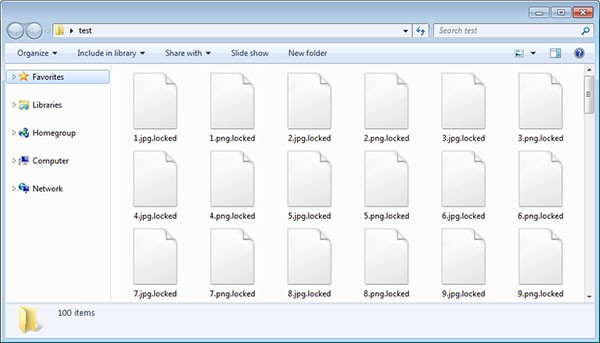

Efter kryptering av de riktade filerna kommer LockerGoga att lägga till .låst tillägg till dem. Detta innebär att en fil som heter test.jpg först skulle krypteras och sedan byta namn till test.jpg.låst, som visas i figur 8 nedan.

Bild 8. LockerGoga-krypterade filer - Källa: Bleepstatic.com

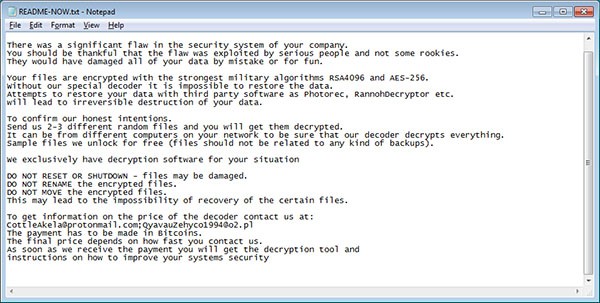

När ransomware krypterar filerna på datorn kommer det att släppa en lösenanteckning som heter README-NOW.txt på skrivbordet, som innehåller e-postadresser för betalningsinstruktioner i utbyte mot en dekrypteringsnyckel, som visas i figur 9 nedan.

Bild 9. LockerGoga Ransom Note - Källa: Bleepstatic.com

Ett intressant faktum om LockerGoga ransomware är att det använder ett giltigt certifikat som ökar chanserna för att det kommer att distribueras på offrets dator utan att ge någon misstank. Men om du uppmärksammar på Windows-varningen som ber om godkännande av certifikatet, märker du att något är fel eftersom det är för en värdprocess för Windows Services och signaturen är från MIKL Limited (ett IT-konsultföretag som är inrättat i Storbritannien den 17 december 2014), som visas i figur 10 nedan.

Bild 10. LockerGoga-certifikat - Källa: Bleepstatic.com

Enligt forskarna är de kända filproven för LockerGoga ransomware hittills "arbetare" och "arbetare32", och ransomware startar en process med ett namn som liknar vad Microsoft använder för sina Windows-tjänster, till exempel "svch0st" eller " svchub.'

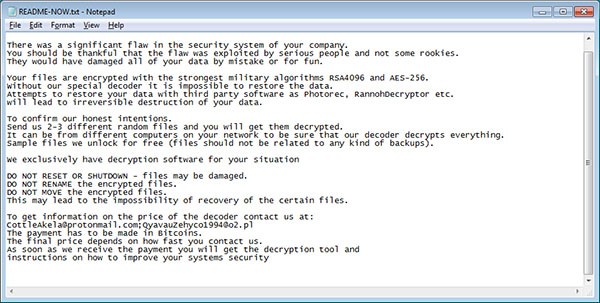

De tillhörande e-postadresserna med LockerGoga ransomware är CottleAkela@protonmail.com och QyavauZehyco1994@o2.pl, inkluderade i sin lösningsmeddelande, som visas i figur 11 nedan.

Bild 11. LockerGoga Ransom Note - Källa: Bleepstatic.com

Ransomware Attacks fortsätter att öka

Det faktum att tre skadliga programvaror var tillräckliga för att stänga av stora företags verksamhet är mer än störande. Enligt säkerhetsexperterna gör framgången med ransomware-attackerna angriparna ännu mer beslutsamma att uppnå sina mål, medan de riktade företagen fortsätter att öka.

Att sprida ransomware på företagens offer är långt ifrån den värsta delen av ett intrång. I vissa fall föregås filkryptering av datautfiltrering, som kan säljas till andra hackare eller användas för att begå sabotage. Så, så länge offren betalar lösen, kommer attackerna att fortsätta, och det enda som återstår för företagen är att öka sin online-säkerhet, varnar cyberexperter.